Access point Cisco WAP121 je nejmenším a nejlevnějším AP Small Business řady produktů Cisco. Jedná se již o starší kousek, ale troufám si tvrdit, že v ceně pod 2000,- se jedná o jedno z nejlepších AP pro malé sítě. Pro garanci parametrů doporučuje Cisco na tomto prvku pouze 10 aktivních uživatelů WiFi sítě (maximálně 16). Pokud jich potřebujete více, můžete buď pořídit vyšší model WAP321 nebo pořídit více těchto malých AP. Při použití více těchto prvků můžete použít funkci Single Point Setup (clustering), kdy je možné konfigurovat až 4 tyto AP z jedné administrace - změna, kterou provedete na libovolném prvku se pak automaticky přenese i do ostatních. S modelem WAP321 můžete mít takto spojených AP až 8. Vyšší model umožňuje připojení až 20 aktivních klientů a můžete zvolit, že má vysílat v pásmu 5GHz.

WAP121 je kvalitní 1 rádiové 2.4Ghz AP s 2x2 anténou (každá 2dBi), která dostačuje pro kvalitní pokrytí velké místnosti bez překážek. Napájet jej můžete z přiloženého adaptéru nebo pomocí aktivního PoE přes 100mbps LAN port. Dovoluje vysílat 4 různé SSID, pro které umožňuje používat VLAN.

V jednodušších sítích však často nejsou k dispozici aktivní prvky, které VLAN podporují. I v takových případech lze toto AP využít k vytvoření hostovské sítě, která nemá přístup k do vnitřní sítě, kde se mohou nacházet citlivé informace. Navrhované řešení není samozřejmě ideální. Správně nakonfigurovaná hostovská síť by měla používat vlastní VLAN a vlastní adresní rozsahy. U dražšího AP WAP321 můžete využít funkci Captive Portal, kterou přímo nabízí.

Pomocí funkce Client QoS můžeme upravit pravidla přístupu k různým sítím včetně omezení rychlosti.

Předpokládejme, že naše firemní LAN síť má adresy 192.168.0.0/24 a brána je 192.168.0.1. Brána nám poskytuje DNS a DHCP server.

Potřebujeme tedy následující pravidla:

- provoz přímo na bránu bude povolen (ideálně povolíme jen protokoly DNS a DHCP)

- provoz do LAN bude zakázán

- zbytek provozu bude povolen

Máme 2 cesty jak tohoto nastavení dosáhnout:

- Pomocí ACL

- Pomocí Class map a Policy mapy

První varianta je méně náročná na HW, nabízí však jen možnosti povolit/blokovat. Správa ACL je na těchto zařízeních poněkud nepohodlná, ale výsledku lze dosáhnout.

Druhá varianta nám navíc nabízí možnost omezovat rychlost.

V obou případech je třeba nejprve zapnout Client QoS Mode na v Global Settings.

Nastavení pomocí ACL

V ACL vytvoříme nový IPV4 access-list, pojmenujeme ho např. "block_local".

Uděláme 3 ony pravidla:

povolíme provoz na bránu (můžeme však udělat několik pravidel jen pro služby, které jsou opravdu potřeba)

- vybereme Action: Permit

- odškrtneme Match Every Packet

- vybereme Protocol: IP

- Destination IP Address: 192.168.0.1, Wild Card Mask: 0.0.0.0 (pozor vyplňuje se Wild Card - obrácená maska)

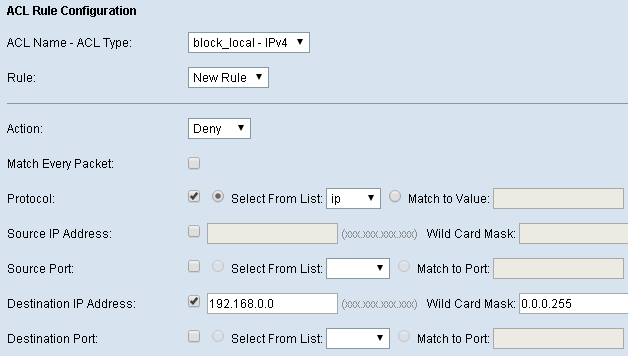

zakážeme provoz do LAN

- vybereme Action: Deny

- odškrtneme Match Every Packet

- vybereme Protocol: IP

- Destination IP Address: 192.168.0.0, Wild Card Mask: 0.0.0.255

povolíme vše ostatní (ale můžeme povolit třeba jen HTTP a HTTPS)

- vybereme Action: Permit

- necháme zaškrtnuto Match Every Packet

Toto poslední pravidlo je důležité, protože jakmile použijete ACL, tak zde existuje poslední pravidlo, které zakáže vše (Deny - Match Every Packet)

Nyní již stačí nastavit ACL pro WiFi síť pro hosty.

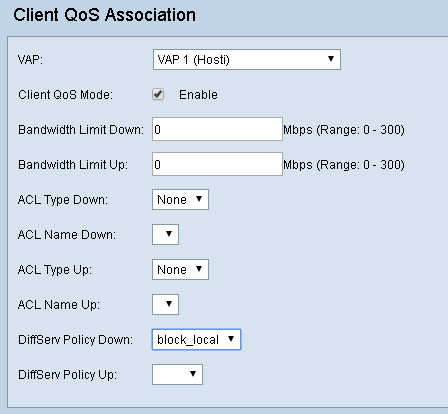

Client QoS Association

- Zvolit VAP: síť kde má být pravidlo uplatněno

- zaškrtnout Client QoS Mode

- ACL Type Up: IPv4

- ACL Name Up: block_local

Nyní by již mělo být vše funkční. administrace neumožňuje změnu pravidel - pouze jejich smazání a vytvoření nových. ACL lze smazat pouze pokud není přiřazeno žádnému VAP. Pokud tedy chcete provádět úpravy, je nejjednodušší vytvořit nové ACL, změnit ACL Name Up a následně smazat původní ACL.

Existuje zde další omezení, které je potřeba si při psaní pravidel uvědomit - v každém ACL může být maximálně 10 pravidel a celkový počet pravidel ve všech ACL je 50.

Nastavení pomocí Map

Budeme potřebovat 2 Class Mapy a jednu Policy Mapu.

V Class Map vytvoříme mapu se jménem "gw" pro povolení provozu na bránu:

- odškrtneme Match Every Packet

- vybereme Protocol: IP

- Destination IP Address: 192.168.0.1, Destination IP Mask: 255.255.255.255 (pozor zde je narozdíl od ACL opravdu maska)

Vytvoříme mapu se jménem "lan" pro zakázání provozu do sítě:

- odškrtneme Match Every Packet

- vybereme Protocol: IP

- Destination IP Address: 192.168.0.0, Destination IP Mask: 255.255.255.0

Vytvoříme novou mapu v Policy Map, nazveme ji "block_local"

- v Policy Class Definition vybereme k naší Policy mapě - Class Map Name: "gw"

- zaškrtneme Send

- uložíme a jdeme na druhou Class Mapu

- v Policy Class Definition vybereme k naší Policy mapě - Class Map Name: "lan"

- zaškrtneme Drop

- uložíme

Zde je potřeba postupovat ve správném pořadí, které si můžete ověřit v Member Classes - první musí být "gw", druhá "lan". Pokud uděláte chybu, je možné z Policy Mapy Class Mapu odstranit pomocí zaškrtávátka Disassociate Class Map.

Po vytvoření Policy Mapy ji zbývá pouze nastavit k WiFi síti:

Client QoS Association

- Zvolit VAP: síť kde má být pravidlo uplatněno

- zaškrtnout Client QoS Mode

- DiffServ Policy Up: block_local

Cisco WAP121 je accesspoint vhodný do kanceláří i domácností. Za poměrně málo peněz získáte velmi kvalitní AP, které má mnoho funkcí.

Administraci produktu si můžete vyzkoušet na webu Cisco:

Cisco dále připravilo nové produkty s podporou 802.1ac - WAP371 a WAP561. Je dostupný také nový model WAP131, který by měl být nástupce zmíněného WAP121 - umí vysílat i na 5GHz, obsahuje Captive portal, ale bohužel nemumí Single Point setup.